As senhas são as chaves para o reino digital. Até mesmo o CEO do Facebook, Mark Zuckerberg, precisa digitar uma senha para entrar em sua “conta mestre”. É por isso que hackers mal intencionados investem uma grande quantidade de tempo e dinheiro para roubar as senhas de outras pessoas e hackear suas contas. E garanto que os esforços deles não são em vão. Neste artigo, vou explorar como os cibercriminosos roubam as senhas de redes sociais como o Facebook, Instagram e Snapchat. E assim que você “conhecer melhor o inimigo”, vamos dar uma olhada em alguns passos básicos que você pode seguir para evitar esses métodos de ataque.

Como a senha do seu Instagram ou Snapchat é roubada usando um keylogger

Os keyloggers são malwares projetados para registrar tudo que você digita no seu teclado. Eles estão por aí desde sempre, e são um dos maiores alvos dos antivírus. Mas infelizmente, eles podem ser incrivelmente efetivos quando se trata de descobrir senhas, contas de e-mail, dados de cartões de crédito e qualquer outro tipo de informação. Sendo assim, hackers mal intencionados com certeza continuarão a usá-los cada vez mais no futuro. A parte complicada do keylogger é que o hacker precisa encontrar uma maneira de te fazer baixa-lo em seu dispositivo. Essas são algumas das estratégias mais usadas para fazer isso:

- Te enviar um e-mail de phishing com um anexo malicioso, que nesse caso seria o keylogger.

- Infectar um site com códigos maliciosos para baixar o software nocivo automaticamente em seu dispositivo. Esse ataque é chamado de “drive-by-downloads”.

- Te enganar para clicar em um link malicioso numa janela ou site que libera downloads nocivos.

Os keyloggers possuem várias funcionalidades diferentes. A principal, obviamente, é monitorar e registrar todas as teclas digitadas e depois enviar essas informações para o hacker. É assim que eles conseguem descobrir as senhas de contas do Facebook ou Instagram facilmente. Além disso, alguns keyloggers conseguem até mesmo fazer uma, ou todas essas coisas:

- Tirar prints da tela do dispositivo.

- Rastrear os URLs das páginas que você visita.

- Registrar quais aplicativos você executa em seu dispositivo.

- Tirar cópias dos e-mails da sua caixa de entrada e saída.

- Registrar todas as suas conversas, como as do Facebook Messenger ou Snapchat.

Os keyloggers são projetados para serem invisíveis e difíceis de rastrear. É bem provável que você nem mesmo consiga encontrar o processo dele no Gerenciador de Tarefas do Windows. Se você quiser remover um keylogger, vai precisar de um software especializado e também seguir alguns passos. Ou melhor ainda, se você quiser evitar que alguém baixe um keylogger em seu dispositivo, recomendamos que use um software especificamente projetado para impedir que malwares entrem no seu dispositivo. Na nossa opinião, um bom antivírus pode te ajudar bastante a filtrar o tráfego nada saudável que existe por aí na internet.

Ataques de phishing que tentam te enganar para revelar sua senha

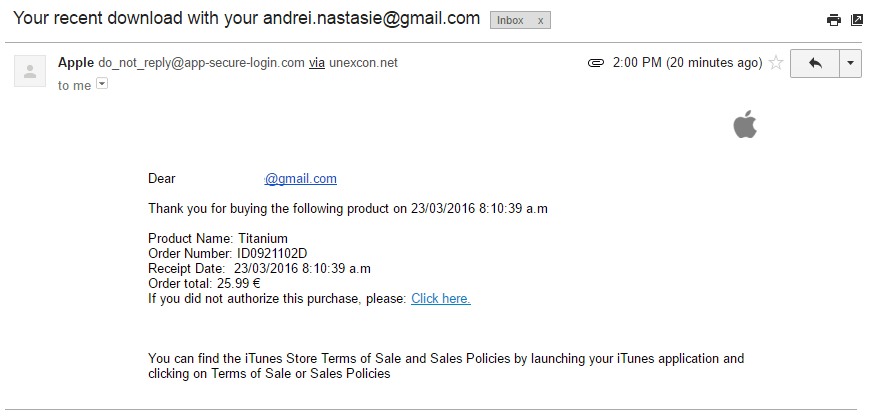

O phishing é a ferramenta favorita dos cibercriminosos para roubar suas senhas. Nesse caso, os “vilões” vão primeiro te mandar um e-mail falso que supostamente foi enviado por um site confiável que você usa, como o Gmail ou Yahoo. Esse e-mail parecerá quase verdadeiro, e terá um link que leva a uma página de “Entrar”.

Ele talvez diga algo do tipo, “Devido a alguns problemas de segurança, solicitamos que digite suas informações de acesso novamente para confirmar que é mesmo você”. Porém, você não entrará realmente no site, mas sim só terá digitado sua conta e senha para o hacker ver. Em outras palavras, você terá o ajudado a roubar sua senha do Facebook ou Instagram.

Passos para evitar um ataque de phishing por e-mail

É preciso um pouco de esforço para detectar um e-mail de phishing. A parte difícil é desenvolver o mindset de que tudo na internet é perigoso, até que se prove o contrário. Dito isso, logo a seguir estão algumas dicas básicas para se proteger desses ataques de phishing perigosos.

1. O endereço de e-mail do remetente é a primeira maior pista de que o e-mail é falso. Por exemplo, não faz sentido um e-mail do Facebook ter um remetente que use outra coisa a não ser “@facebook.com”. Porém, também é possível que o hacker seja habilidoso o suficiente para falsificar o endereço de e-mail. Ou então, ele pode ter comprado um endereço web parecido com facebook.com. Nesse caso, não é difícil se deparar com um e-mail que pareça com algo do tipo: suporte@facebookmail.com ou xwsegsy@facebooksupport.com, que são falsos.

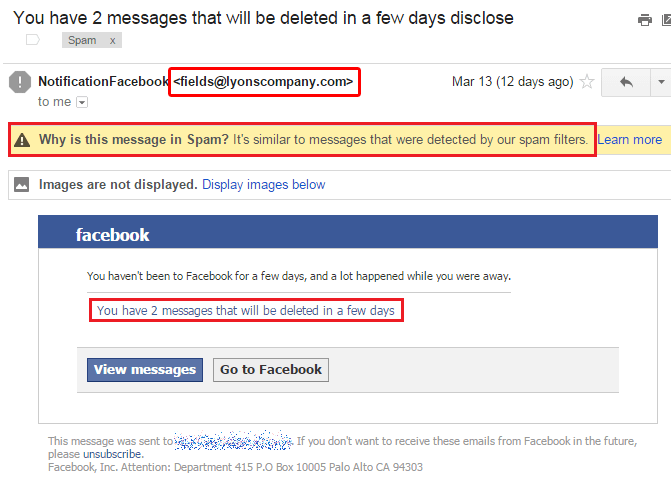

2. Não há dúvidas de que em e-mail que vai para a caixa de spam é perigoso e você não deve clicar de jeito nenhum em qualquer coisa nele. Na verdade, não deve nem o abrir. Ou melhor ainda, nem mesmo abra a sua caixa de spam. Afinal, você não precisa. Deixe o lixo eletrônico quieto lá e não mexa em nada.

3. “Você tem 2 mensagens que serão apagadas em alguns dias”. Quando foi a última vez que você viu o Facebook fazer isso? Dica: nunca. Esse tipo de aviso é uma tática psicológica usada por cibercriminosos para criar urgência em sua mente e assim te forçar a clicar no link.

Como os cibercriminosos usam Wi-Fi sniffers para roubar sua senha do Snapchat e Instagram

Existem cerca de 300.000 vídeos no YouTube sobre como descobrir a senha de um Wi-Fi. Porém, os cibercriminosos não estão interessados em conseguir internet de graça, mas sim em colocar suas mãos nos dados que você envia e recebe pela rede. Assim que um hacker mal intencionado consegue invadir uma rede Wi-Fi, ele pode facilmente roubar sua senha do Facebook ou Snapchat interceptando todos os dados que você troca através da rede. Claro, esse ataque não se limita apenas a senhas. Os cibercriminosos também tentarão pegar outras informações pessoais, como dados de cartões de crédito, endereços, data de nascimento, CPF, e-mails e mensagens trocadas pela internet. Infelizmente, é quase impossível detectar um ataque sniffer, então você só pode tentar evita-lo da melhor maneira que conseguir. A seguir, estão algumas dicas básicas que você pode usar para evitar que alguém hackeie o seu Wi-Fi e roube seus dados pessoais.

- Caso seja uma rede Wi-Fi própria, certifique-se de que ela possui uma senha forte que não possa ser quebrada por ataques de dicionário ou força bruta (falarei mais sobre esses ataques daqui a pouco).

- Certifique-se de que o seu roteador utiliza o método de criptografia WPA2 AES. Entre todos os outros métodos criptográficos, esse é o mais seguro que existe. Até mesmo governos usam os padrões de criptografia AES.

- Caso seja uma rede pública, como a de uma cafeteria ou shopping, certifique-se de que ela também é criptografada com WPA2 AES. Aqui está um artigo mais detalhado sobre por que redes Wi-Fi públicas são uma grande ameaça cibernética.

- Se o Wi-Fi público for aberto ou usar o antigo, e obsoleto, método de criptografia WEP, o evite completamente. Não importa o que você faça, não use uma rede wireless aberta para entrar em sua conta do Facebook ou Instagram, fazer transações financeiras ou qualquer operação que envolva informações sensíveis.

Métodos para roubar senhas

A recomendação de cibersegurança que você mais irá ouvir é “use uma senha forte”. E há um bom motivo para isso: inúmeras pessoas usam senhas fracas em suas redes sociais.

Ataques de força bruta

Essas senhas fracas são vulneráveis a um tipo de ataque chamado de ataque de força bruta. Esse é um método de hacking para roubar senhas que “bombardeia” uma página de login com milhares de senhas até conseguir encontrar a certa e assim entrar na sua conta. Senhas como “123456” são uma das primeiras a serem testadas, e elas podem ser descobertas em cerca de 0,2 segundos. Em outras palavras, um ataque de força bruta pode descobrir uma senha fraca do Facebook instantaneamente.

Logo a seguir, está quanto tempo leva para um ataque de força bruta descobrir cada uma das senhas abaixo:

- Grêmio = 2 minutos e 3 segundos.

- Gremista = 5 horas e 13 minutos.

- Gremista- = 2 anos e 4 meses.

- Gremistase = 1 ano e 7 meses.

- Gremista-* = 198 anos e 26 dias.

- gremista-* = 4 anos e 10 meses.

Como você pode ver, não é apenas o número de caracteres de uma senha que importa, mas também o tipo utilizado. Por exemplo, “Gremista-” é mais curto do que “Gremistase”, porém mais difícil de descobrir por conta do caractere especial “-”. Mas não são só esses caracteres especiais que fazem a diferença. Colocar uma letra maiúscula pode transformar uma senha comparativamente mais fraca como “gremista-*”, em uma incrivelmente poderosa que pode levar quase dois séculos para ser descoberta. E nesse caso, tudo que precisou ser feito foi deixar o “g” maiúsculo para criar a senha “Gremista-*”.

Ataques de dicionário

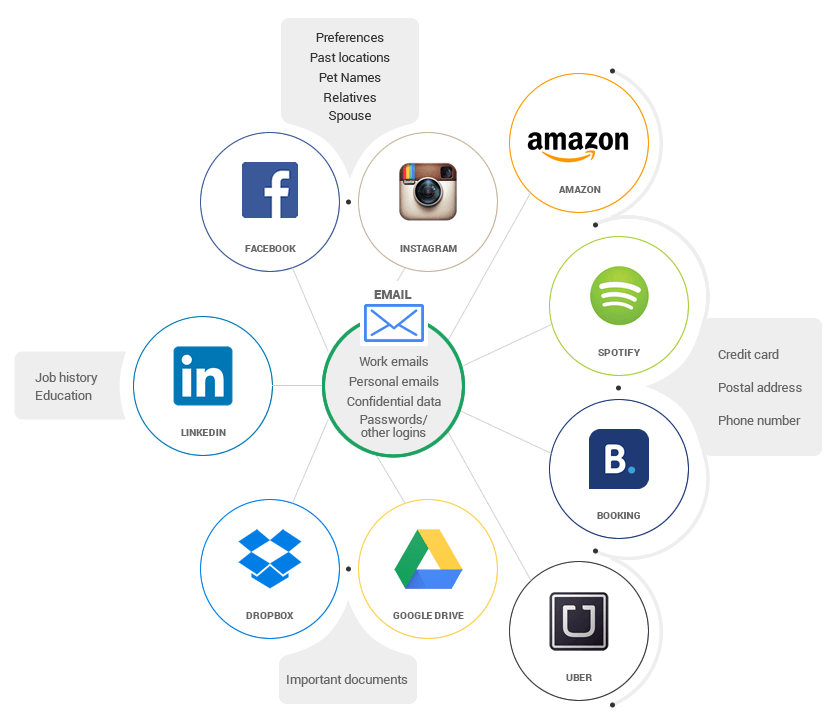

Os ataques de dicionário se baseiam em adivinhar a senha, assim como os de força bruta. Mas, a principal diferença é que os ataques de dicionário testam primeiro as senhas mais prováveis, e depois vão evoluindo a partir dessa base. Voltando ao nosso exemplo anterior, se o cibercriminoso souber que você é um grande torcedor do Grêmio (do nível que tem até o escudo do time tatuado no braço), então ele irá configurar o software para tentar todas as combinações relacionadas à palavra “Grêmio”, como “gremio134” ou “gremio88%”. Nesse caso, o tempo para descobrir a senha “Gremista-*” cairia de quase dois séculos para apenas algumas horas, ou dias no máximo. Quanto mais um hacker souber sobre você, maiores são as chances de ele conseguir roubar sua senha.

Como os hackers usam os ataques de dicionário/força bruta

Os ataques de dicionário e força bruta não podem ser usados diretamente para roubar sua senha do Facebook ou Snapchat, porque esses sites são altamente seguros e usam medidas de segurança extensivas para evitar esses tipos de ataque. Em vez disso, os hackers exploram outro erro comum dos usuários da internet: utilizar a mesma senha em vários lugares diferentes. Um cibercriminoso esperto simplesmente colocará como alvo outros sites e serviços que a vítima usa. Afinal, alguns deles com certeza terão um ponto fraco na segurança que permitirá que o hacker realize um ataque de força bruta na página de login. Se o ataque for bem-sucedido, não há dúvidas de que o cibercriminoso conseguirá hackear as outras contas da vítima, incluindo as de bancos e sites de compras.

Tudo isso porque essa pessoa usou a mesma senha várias e várias vezes.

Como evitar ataques de dicionário ou força bruta

Felizmente, é fácil se proteger contra ataques que se baseiam em adivinhar a senha. Logo a seguir, estão algumas dicas básicas que você deve aplicar quando se trata de gerenciar suas senhas:

- Certifique-se de criar uma senha forte. Isso significa que você deve incluir uma letra maiúscula, um número e um caractere especial. Ela também deve ter no mínimo 10 caracteres.

- Não use a mesma senha em todas as suas contas. Para evitar todo o trabalho de ter que criar e lembrar essas senhas, nós recomendamos fortemente que você utilize um gerenciador de senhas, como o Dashlane ou LastPass.

- Certifique-se de que suas senhas sejam as mais imprevisíveis possível. Não deixe que um hacker consiga adivinhar o “tema” da sua senha, como no nosso exemplo de “Gremista-*”. Na verdade, certifique-se de que a senha seja a mais aleatória possível, como “27fj30dr8&)*LL”.

- Ative a autenticação de dois fatores para impedir que um hacker entre em sua conta, mesmo que tenha descoberto sua senha.

Os ataques de engenharia social que tentam coletar suas informações de login (e senha)

Assim como os e-mails de phishing, os golpes de engenharia social tentam te enganar para revelar seus dados. Além disso, esse tipo de ataque está ficando cada vez mais frequente. No caso, o cibercriminoso poderia fingir ser um funcionário real do principal banco que você usa. Assim, ele te ligaria para “esclarecer alguns erros com a sua conta”. Durante a ligação, ele então pediria que você fornecesse o nome de usuário e senha da sua conta bancária. Você ficaria surpreso se soubesse quantas pessoas são hackeadas com esse tipo de golpe. E nem precisa ser necessariamente um funcionário do banco. Os hackers podem até fingir ser uma empresa de serviços públicos te pedindo para fornecer o nome de usuário e senha para recuperar a sua “conta perdida”. Nesse caso, como várias vítimas usam a mesma senha para várias coisas, os hackers também conseguiriam acessar todas as outras contas delas, até mesmo as mais importantes, como as dos sites da Amazon ou eBay.

Shoulder surfing: o método de baixa tecnologia para descobrir a senha do Facebook ou Instagram de alguém

Às vezes, a melhor maneira de descobrir a senha de uma pessoa é ver presencialmente ela a digitando. Existe até um nome para isso: shoulder surfing, que basicamente significa “espiar sobre os ombros”. Graças a era dos smartphones, essa prática se espalhou mundo à fora, com as pessoas “olhando sobre os seus ombros” não apenas para descobrir sua senha do Facebook ou Instagram, mas também outros tipos de informações pessoais, como as coisas que você acessa no navegador ou suas conversas por mensagem. E nesse caso, a última coisa que você precisa é de um ladrão te vendo conversar sobre a sua próxima viagem. Afinal, se ele for um dos bons, vai conseguir rastrear seu endereço e roubar a sua casa. Para evitar o shoulder surfing, os usuários de Android devem manter o campo “Mostrar Senha” desativado (você pode encontrar essa opção em Configurações -> Segurança). Os usuários de iPhone não precisam se preocupar com isso, pois essa é uma configuração padrão e não pode ser alterada. Porém, alguns apps podem mostrar rapidamente o último caractere que você digitou. Nesse caso, você veria algo como isso se quisesse digitar Gremista-*: “****i”. Assim, um bom observador poderia lembrar cada letra e depois redigitar a sua senha.

Outra possível solução para isso é usar um filtro de privacidade que torna difícil para outras pessoas verem sua tela.

Ataques técnicos que independem do usuário

Algumas senhas acabam sendo roubadas devido a problemas técnicos relacionados ao próprio site ou serviço, e sem qualquer culpa por parte do usuário. Nessas situações, o usuário preocupado com sua segurança só pode esperar que o site esteja devidamente protegido.

Ataques ao hash

Os computadores não armazenam suas senhas em forma de texto, portanto, você nunca encontrará um arquivo no PC com uma senha escrita caractere por caractere. Em vez disso, será feito o processo de hash em sua senha. No caso, em vez de “Gremista-*”, sua senha será mais ou menos assim: 5206b8b8a996cf5320cb12ca91c7b790fba9f030408efe83ebb83548dc3007bd. Essa longa sequência de caracteres aleatórios é chamada de hash. Um hacker mal intencionado pode conseguir o arquivo de hash através de um ataque de malware ao dispositivo que o armazena, como um servidor ou seu próprio PC. Para descriptografar o hash, o cibercriminoso pode usar diversos métodos, como: lookup tables, rainbow tables e reverse lookup tables.

Ataques ao OAuth

A maioria dos métodos de login e autenticação online dependem de um framework tecnológico chamado OAuth 2. O que essa tecnologia faz é excluir a necessidade de criar uma nova conta e senha para um site, e simplesmente fazer o login com uma conta pré-determinada. Você provavelmente conhece essa tecnologia se já usou aqueles botões de “Entrar com o Facebook” ou “Entrar com o Google”. No caso, basicamente o Facebook ou Google enviarão um token de identificação para o site em que você deseja entrar, confirmando a sua identidade. Porém, muitos sites e apps implementam o OAuth sem os cuidados necessários, e assim, em vez de receber um token verdadeiro do Facebook ou Google, eles apenas checam se quem está fornecendo a informação são esses sites. Em outras palavras, eles permitem o acesso à sua conta sem confirmar que é realmente você. Assim, um hacker mal intencionado com um bom conhecimento tecnológico pode disfarçar o fornecedor do token, fazendo a página de login acreditar que se trata de um usuário genuíno e liberar o acesso. Infelizmente, uma grande quantidade de aplicativos e sites não implementam o OAuth de maneira adequada. De acordo com algumas estimativas, esses apps mal protegidos são responsáveis para aproximadamente 2,4 bilhões de downloads ao redor do mundo, colocando um grande número de usuários em risco. Para evitar quaisquer potenciais problemas, recomendamos que você crie nomes de usuário e senhas separados e evite completamente usar as opções de “Entrar com o Facebook/Google”.

Conclusão

Uma senha forte e segura é o primeiro e mais importante passo para se proteger online. Tomar outras atitudes, como usar senhas longas, autenticação de dois fatores e gerenciadores de senhas são apenas um inconveniente mínimo quando levamos em conta o aumento na segurança que elas podem fornecer.

Consulte Mais informação:

Melhor App Para Monitorar Celular

Como Espionar Conta do Instagram

Como Espionar um Celular

Espionar Whatsapp

Deixe um comentário